下面我将从设计原则、系统架构、核心子系统、关键技术、安全考虑和未来趋势等多个维度,为您提供一个全面且结构化的船舶网络系统设计方案。

设计原则与目标

在设计之初,必须明确以下核心原则,它们是整个设计的基石:

- 可靠性: 船舶是孤立于陆地的移动平台,网络故障可能导致严重的安全事故或运营中断,系统必须具备冗余设计,确保单点故障不会导致整个网络瘫痪。

- 安全性: 网络必须抵御内外部的恶意攻击,保护船舶控制系统、导航系统、乘客信息和商业数据的安全,要满足国际海事组织、船级社(如ABS, DNV, LR等)的网络安全法规。

- 实时性与确定性: 船舶的许多关键操作(如动力推进、操舵、货物监控)对数据传输的延迟和确定性有极高要求,网络必须能够保障这些关键业务的实时通信。

- 可扩展性与灵活性: 网络设计应能适应船舶生命周期的不同阶段,支持未来新设备的接入和新应用的部署,避免大规模的重复建设。

- 易用性与可维护性: 界面友好,便于船员日常监控和管理,模块化设计便于故障诊断和快速维修。

- 环境适应性: 硬件设备必须能够抵抗船舶特有的恶劣环境,包括持续的振动、摇摆、盐雾、潮湿、宽范围的温度变化和电磁干扰。

系统总体架构

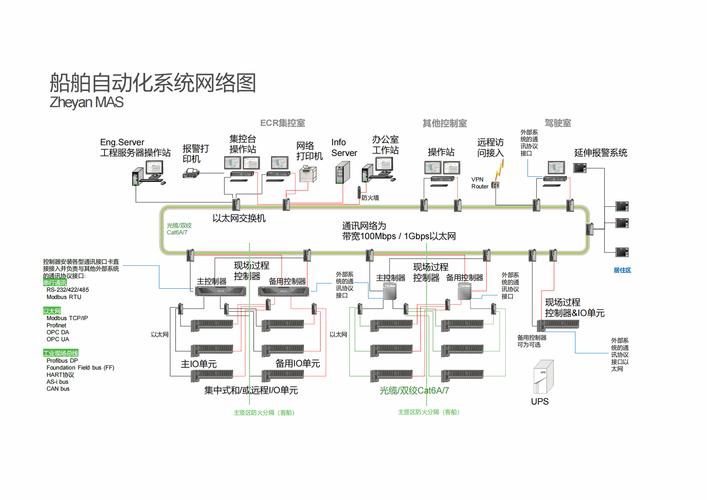

现代船舶网络系统普遍采用分层分区的架构,将不同功能和安全等级的业务隔离,以提高整体安全性和可靠性,典型的架构分为三层:操作层、监控层和管理层。

操作层 - 工业控制网络

这是船舶的“神经和肌肉”,直接与物理设备交互,对实时性和确定性要求最高。

- 功能: 控制推进系统、操舵系统、动力管理系统、阀门、泵、货物监控等。

- 特点:

- 高实时性: 数据传输延迟极低(毫秒级)。

- 高可靠性: 采用冗余设计,如双总线、双环网。

- 协议专用: 通常使用工业现场总线协议,如 Modbus, Profibus, CANopen,新一代船舶越来越多地采用 EtherNet/IP 或 PROFINET,以实现与以太网的融合。

- 物理隔离: 与办公网络严格隔离,防止来自办公网的攻击影响控制安全。

监控层 - 船舶局域网

这是船舶的“大脑和中枢神经”,连接各种服务器、工作站和上层应用,实现数据采集、监控和业务处理。

- 功能: 集成驾驶台报警系统、主机监控、电力监控、火灾报警、闭路电视、机舱监测报警等。

- 特点:

- 高速骨干: 通常采用 千兆以太网 作为核心。

- 协议标准: 基于 TCP/IP 协议簇,使用 Modbus TCP 等协议与下层设备通信。

- 服务器/客户端架构: 部署应用服务器、数据库服务器,供船员在驾驶台或集控室的客户端上访问。

- 数据汇聚: 作为操作层数据的汇聚点,并为管理层提供数据源。

管理层 - 办公网络

这是为船员和乘客提供日常通信和娱乐服务的网络,类似于陆地的企业网或局域网。

- 功能: 船员互联网接入、电子邮件、VoIP电话、视频点播、乘客Wi-Fi、船队管理等。

- 特点:

- 开放性: 允许接入个人设备,安全风险较高。

- 协议标准: 完全基于 TCP/IP 协议。

- 与外界连接: 通过 VSAT (甚小孔径终端) 或 4G/5G 海事通信 网关连接到互联网。

核心子系统设计

网络骨干

- 技术选择: 采用 工业以太网交换机 组成冗余的 环形网络(如RSTP/MRP协议),这是目前最主流和可靠的方案。

- 冗余设计:

- 链路冗余: 交换机之间至少两条物理链路,形成环网,当一条链路中断时,流量在毫秒级内切换。

- 设备冗余: 关键节点(如核心交换机)采用双机热备,一台故障时另一台无缝接管。

- 电源冗余: 核心网络设备采用双电源输入,连接到不同的不间断电源系统。

无线网络

- 应用场景: 船员手持终端、移动巡检设备、乘客Wi-Fi、无人机/机器人巡检。

- 技术选择:

- Wi-Fi 6 (802.11ax): 提供高带宽、高密度接入能力,适用于乘客区和船员生活区。

- 工业级Wi-Fi/5G: 在甲板、机舱等恶劣环境,需要采用防水、防尘、抗振动、支持漫游的工业级无线AP或5G CPE。

- 安全设计: 必须与有线网络隔离,通过防火墙进行严格的访问控制,并对接入设备进行认证(如802.1X)。

卫星通信

- 功能: 实现船舶与岸基的远程通信,是船舶连接外部世界的唯一途径。

- 设计要点:

- 链路冗余: 可配置两套不同服务商的VSAT系统,或一套VSAT+一套4G/5G备份。

- 带宽管理: 使用 带宽管理器 或 防火墙 对流量进行QoS(服务质量)控制,优先保障关键业务(如报警数据、邮件),限制非关键业务(如视频流)的带宽。

服务器与存储

- 部署方式: 采用物理服务器或虚拟化平台,对于要求极高的关键系统,建议使用物理服务器以保证性能和确定性。

- 数据存储: 部署网络附加存储或存储区域网络,用于存储航行数据记录、报警历史、视频录像等。

关键技术选型

| 层次 | 核心需求 | 推荐技术/协议 |

|---|---|---|

| 操作层 | 实时性、确定性、高可靠性 | Modbus, CANopen, EtherNet/IP, PROFINET |

| 监控层 | 高速、集成、数据互通 | 千兆以太网, Modbus TCP, SNMP, OPC UA |

| 管理层 | 灵活、开放、易用 | 千兆/万兆以太网, Wi-Fi 6, TCP/IP, DHCP, DNS |

| 网络互联 | 安全隔离、边界防护 | 工业防火墙, VLANs, VPN |

| 无线通信 | 移动接入、覆盖 | 工业Wi-Fi, 5G CPE |

| 远程通信 | 广域连接、备份 | VSAT, 4G/5G 海事网关 |

网络安全设计

网络安全是现代船舶设计的重中之重,必须遵循 “纵深防御” 原则。

-

网络分区与隔离:

- 将网络划分为 OT网络 (操作技术)、 IT网络 (信息技术) 和 乘客网络。

- 使用 工业防火墙 在各区域之间建立严格的访问控制策略,只允许必要的数据通过,只允许监控层的特定服务器从操作层读取数据,而绝对不允许反向写操作。

-

边界防护:

- 在船舶网络与外部互联网的连接处(如VSAT网关)部署 下一代防火墙,进行深度包检测,防止外部攻击。

- 对远程访问(如岸基工程师登录)采用 VPN (虚拟专用网络) 技术,确保数据传输加密。

-

设备与身份认证:

(图片来源网络,侵删)

(图片来源网络,侵删)- 对所有接入网络的设备进行 NAC (网络访问控制),确保只有授权和合规的设备才能入网。

- 对用户登录采用 强密码策略 和 多因素认证。

-

入侵检测与防御:

- 在网络关键节点部署 IDS/IPS (入侵检测/防御系统),实时监控异常流量并自动阻断攻击。

-

日志审计与漏洞管理:

- 集中收集所有网络设备和安全设备的日志,用于安全事件追溯和取证。

- 定期进行漏洞扫描和安全评估,及时修补系统和应用漏洞。

-

安全策略与培训:

制定完善的船舶